Tools, Ausbildung und Externe stopfen Löcher

IT-Sicherheit: Handlungsfähigkeit trotz des Fachkräftemangels

Von

Stefan Rühle*

Hybride, zunehmend dezentrale IT-Infrastrukturen, IoT-Umgebungen und Remote-Arbeit: Die Anforderungen an IT-Sicherheitssysteme wachsen, Bedrohungen nehmen zu, Fachkräfte aber sind rar. Unternehmen sollten mehrere Maßnahmen bündeln, um Netzwerke und Daten zu schützen und Know-How aufzubauen. Automatisierung sowie Aus- und Weiterbildung spielen zudem eine Rolle.

Der Fachkräftemangel wird von der Pandemie nicht außer Kraft gesetzt oder zumindest gemildert. Tools, Ausbildung und externe Mitarbeiter aber auch Versicherungen sollen helfen, die Schadstellen, die dadurch entstehen, zu flicken.

Der Fachkräftemangel wird von der Pandemie nicht außer Kraft gesetzt oder zumindest gemildert. Tools, Ausbildung und externe Mitarbeiter aber auch Versicherungen sollen helfen, die Schadstellen, die dadurch entstehen, zu flicken. (Bild: MonikaP auf Pixabay)

Cybersecurity gehört zu den wichtigsten IT-Themen; denn die Bedrohungen nehmen zu: Erpresser-Angriffe mittels Ransom-Software häufen sich, sie werden längerfristig geplant und treffen längst nicht nur große Unternehmen. Hacker nutzen zunehmend KI und Machine Learning, um ihre Angriffe anzupassen. Dass Angreifer die Unsicherheit während der Pandemie ausnutzen, ist dabei nur eine der Herausforderungen.

Generell erfordern Entwicklungen, die immer schnellere und effizientere Datenübertragung ermöglichen, wie Cloud-Nutzung oder 5G Technologie, auf der anderen Seite auch einen erhöhten Sicherheitsaufwand: Unternehmen nutzen zunehmend mehrere Cloud-Umgebungen, das erhöht die Komplexität ihrer IT-Struktur und somit auch der Sicherheitsarchitektur.

Die 5G-Technologie wird mit Hilfe von MEC (Multi Access Edge Computing) umgesetzt. Dabei werden Daten am Rande des Netzwerkes verarbeitet, um lange Übertragungszeiten zu vermeiden. Dezentrale Verarbeitung erfordert aber auch dezentrale Schutzmaßnahmen. Das betrifft auch den Einsatz der 5G Technologie selbst, etwa im Produktionsumfeld.

Sponsored eBook

5G als Turbo für die Datacenter-Branche

eBook: 5G im RZ

eBook: 5G im RZ (Bild: DataCenter-Insider)

Nach den Versteigerungen der Lizenzen für 5G im Jahr 2019, überschlagen sich die Nachrichten zum neuen Mobilfunkstandard. Um einen umfassenden Überblick über das Thema 5G und die Zusammenhänge mit der RZ-Branche zu ermöglichen, behandelt dieses eBook unter anderem die folgenden Themen:

- Mobilfunk der fünften Generation und seine Folgen

- Anbieter und Ausbau des 5G-Netzes

- Netzwerkvirtualisierung mit Network Slicing und Edge-Fabric

- Privates 5G und das Rechenzentrum der Zukunft

- Fernsteuerung, Spionage und weitere Gefahren bei 5G

Der drahtlose Austausch von Echtzeitinformationen zwischen verschiedenen Endgeräten und Anlagen birgt enorme Chancen, bei ungenügendem Schutz aber auch erhebliche Risiken. Unzureichend gesicherte Geräte können zum Einfallstor für Cyber-Angriffe werden, die Wirtschaftsspionage oder Sabotage zum Ziel haben.

Wie teuer und gefährlich eine Vernachlässigung der IT-Sicherheit werden kann, zeigen die möglichen Folgen eines Angriffs: Betriebsausfälle, Datenverlust, zerstörte Datenbanken, Kosten für den Wiederaufbau von Netzwerken bis hin zu Gefährdung von Gesundheit und Leben.

Zahlen vom Statistischen Bundesamt

Wie das Statistische Bundesamt(Destatis) ermittelt hat, gab im Jahr 2019 nur knapp jedes fünfte Unternehmen in Deutschland mit mindestens zehn tätigen Personen an, eigene IT-Fachkräfte zu beschäftigen (19 Prozent); im Jahr 2015 waren es noch 21 Prozent. Mehr als zwei Drittel (69 Prozent) der Unternehmen, die versucht hatten, IT-Fachkräfte einzustellen, berichteten von Schwierigkeiten bei der Besetzung dieser Stellen. Vier Jahre zuvor hatte noch weniger als die Hälfte der Unternehmen Probleme dieser Art angegeben (46 Prozent).

Um eine ausreichende Expertise zu gewährleisten, greifen Unternehmen oft auf externe Dienstleister zurück. So wurden spezielle IT-sicherheitsrelevante Tätigkeiten wie Sicherheitstests oder die Beseitigung von Sicherheitsvorfällen in 50 Prozent der Unternehmen von externen Anbietern übernommen.

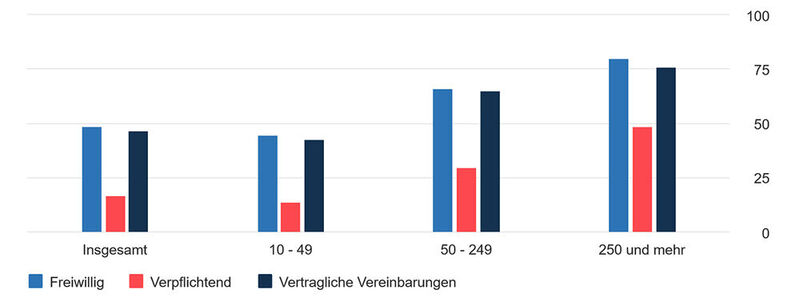

Eine Sensibilisierung der eigenen Mitarbeiterinnen und Mitarbeitern geschah in Unternehmen mit mindestens zehn Beschäftigten am häufigsten durch freiwillige Schulungen oder durch die Bereitstellung intern zugänglicher Informationen (49 Prozent). Knapp die Hälfte der Unternehmen (47 Prozent) erarbeitete vertragliche Vereinbarungen, zum Beispiel als Bestandteil von Arbeitsverträgen oder Richtlinien zur Informationssicherheit. Verpflichtende IT-Sicherheitsschulungen für die Beschäftigten fanden in jedem sechsten dieser Unternehmen (17 Prozent) statt.

Wenn Spezialisten für IT-Sicherheit fehlen

Die IT-Sicherheitsvorkehrungen sollten also dringend an diese Bedrohungen angepasst werden. Folgerichtig wäre es, dafür Spezialisten einzustellen. Das ist kurzfristig aber kaum möglich, denn der bekannte IT-Fachkräftemangel ist im Bereich Cybersecurity noch gravierender. Experten sind kaum zu finden und für kleinere oder mittelständische Unternehmen oft nicht bezahlbar.

So schwierig die Fachkräftesituation ist: Erfahrene IT-Professionals einzustellen ist weder die einzig mögliche, noch die allein ausreichende Maßnahme, um IT-Sicherheit zu gewährleisten. Dazu braucht es vielmehr ein auf die jeweilige Organisation abgestimmtes Gesamtkonzept und eine Kombination mehrerer Maßnahmen.

Externe Unterstützung und Auslagerung von Services

Schnelle Unterstützung bieten externe Dienstleister. Gerade bei speziellen Leistungen wie Sicherheitstests oder bei der Beseitigung von Sicherheitsvorfällen greifen 50 Prozent der Unternehmen auf externe Anbieter zurück (siehe: Kasten) Während im Fall einer akuten Bedrohung oft gar keine andere Wahl bleibt, als eine IT-Sicherheitsfirma zu beauftragen, kann es auch grundsätzlich sinnvoll sein, mit der Durchführung von Penetration-Tests externe Spezialisten zu beauftragen sowie bestimmte Sicherheitsbereiche an Managed Services Provider zu übertragen und die eigene Organisation somit zu entlasten.

Sponsored eBook

Das A und O im RZ: Automatisierung und Orchestrierung

eBook: Das A & O im RZ

eBook: Das A & O im RZ (Bild: DataCenter-Insider)

Angesichts des explosiven Wachstums der Anforderungen an die Betriebseffizienz eines modernen Rechenzentrums stellt sich die Frage nach den geeigneten Mitteln. Automatisierung und Orchestrierung (A & O) können Abhilfe schaffen.

Hier ein Auszug aus dem Inhaltsverzeichnis des eBook:

- Automatisierung & Orchestrierung im RZ: Gründe und Ziele

- Techniken der Orchestrierung

- Alles Software? Hier macht die physische RZ-Schicht die Musik

- Von der Selbstheilung bis zum „atmenden“ Rechenzentrum

Automatisierung und neue Sicherheitskonzepte

In größeren Unternehmen mit komplexen IT-Landschaften führt an der IT-Automatisierung kein Weg mehr vorbei. Aus zwei Gründen: Erstens, um die bestehenden Fachkräfte von Routine-Tätigkeiten zu befreien. Viele IT-Abteilungen sind chronisch überlastet, für notwendige Weiterbildungen und Qualifizierungen fehlt die Zeit.

Zweitens ist es auch im Bereich der IT-Sicherheit gar nicht mehr möglich, die Vielzahl möglicher Vorfälle manuell zu bewerten und rechtzeitig Reaktionen auszulösen. Daher sollten bei entsprechender Größe und Komplexität der IT-Infrastruktur spezielle Sicherheitskonzepte und automatisierte Systeme eingeführt werden, wie etwa Security Information and Event Management (SIEM).

/cdn4.vogel.de/infinity/white.jpg)

Bei diesem Ansatz werden relevante Daten, die an verschiedenen Stellen innerhalb des Netzwerkes und an Endgeräten anfallen, zentral gesammelt und mit dem zuvor definierten Normalzustand verglichen. Bei Abweichungen erfolgt eine Warnmeldung. Auch für diesen Fall sind entsprechende Regeln zu definieren.

Noch einen Schritt weiter geht der SOAR-Ansatz (Security Orchestration Automation and Responses): Hier werden nicht nur Warnungen generiert, sondern auch automatisch Reaktionen ausgelöst, dadurch kann noch schneller auf Bedrohungen reagiert werden. Durch den Einsatz von KI und maschinellem Lernen lassen sich die Leistungen dieser Sicherheitssysteme weiter verbessern und anpassen.

Weiterbildung und Nachwuchsförderung

IT-Fachkräfte, die im Zuge der Automatisierung von Routine-Arbeiten entlastet wurden, könnten sich im Bereich Cybersecurity und Cloud-Architektur weiterbilden und spezialisieren. Parallel lohnt sich aber auch schon zuvor der Blick über die Bereichsgrenzen hinaus: Die Abwehr komplexer Bedrohungsszenarien erfordert auch eine Kombination unterschiedlicher Kompetenzen und Skills – die zum Teil in ganz anderen Bereichen oder Abteilungen gefunden werden können.

Stand: 08.12.2025

Es ist für uns eine Selbstverständlichkeit, dass wir verantwortungsvoll mit Ihren personenbezogenen Daten umgehen. Sofern wir personenbezogene Daten von Ihnen erheben, verarbeiten wir diese unter Beachtung der geltenden Datenschutzvorschriften. Detaillierte Informationen finden Sie in unserer Datenschutzerklärung.

Einwilligung in die Verwendung von Daten zu Werbezwecken

Ich bin damit einverstanden, dass die Vogel IT-Medien GmbH, Max-Josef-Metzger-Straße 21, 86157 Augsburg, einschließlich aller mit ihr im Sinne der §§ 15 ff. AktG verbundenen Unternehmen (im weiteren: Vogel Communications Group) meine E-Mail-Adresse für die Zusendung von Newslettern und Werbung nutzt. Auflistungen der jeweils zugehörigen Unternehmen können hier abgerufen werden.

Der Newsletterinhalt erstreckt sich dabei auf Produkte und Dienstleistungen aller zuvor genannten Unternehmen, darunter beispielsweise Fachzeitschriften und Fachbücher, Veranstaltungen und Messen sowie veranstaltungsbezogene Produkte und Dienstleistungen, Print- und Digital-Mediaangebote und Services wie weitere (redaktionelle) Newsletter, Gewinnspiele, Lead-Kampagnen, Marktforschung im Online- und Offline-Bereich, fachspezifische Webportale und E-Learning-Angebote. Wenn auch meine persönliche Telefonnummer erhoben wurde, darf diese für die Unterbreitung von Angeboten der vorgenannten Produkte und Dienstleistungen der vorgenannten Unternehmen und Marktforschung genutzt werden.

Meine Einwilligung umfasst zudem die Verarbeitung meiner E-Mail-Adresse und Telefonnummer für den Datenabgleich zu Marketingzwecken mit ausgewählten Werbepartnern wie z.B. LinkedIN, Google und Meta. Hierfür darf die Vogel Communications Group die genannten Daten gehasht an Werbepartner übermitteln, die diese Daten dann nutzen, um feststellen zu können, ob ich ebenfalls Mitglied auf den besagten Werbepartnerportalen bin. Die Vogel Communications Group nutzt diese Funktion zu Zwecken des Retargeting (Upselling, Crossselling und Kundenbindung), der Generierung von sog. Lookalike Audiences zur Neukundengewinnung und als Ausschlussgrundlage für laufende Werbekampagnen. Weitere Informationen kann ich dem Abschnitt „Datenabgleich zu Marketingzwecken“ in der Datenschutzerklärung entnehmen.

Falls ich im Internet auf Portalen der Vogel Communications Group einschließlich deren mit ihr im Sinne der §§ 15 ff. AktG verbundenen Unternehmen geschützte Inhalte abrufe, muss ich mich mit weiteren Daten für den Zugang zu diesen Inhalten registrieren. Im Gegenzug für diesen gebührenlosen Zugang zu redaktionellen Inhalten dürfen meine Daten im Sinne dieser Einwilligung für die hier genannten Zwecke verwendet werden. Dies gilt nicht für den Datenabgleich zu Marketingzwecken.

Recht auf Widerruf

Mir ist bewusst, dass ich diese Einwilligung jederzeit für die Zukunft widerrufen kann. Durch meinen Widerruf wird die Rechtmäßigkeit der aufgrund meiner Einwilligung bis zum Widerruf erfolgten Verarbeitung nicht berührt. Um meinen Widerruf zu erklären, kann ich als eine Möglichkeit das unter https://contact.vogel.de abrufbare Kontaktformular nutzen. Sofern ich einzelne von mir abonnierte Newsletter nicht mehr erhalten möchte, kann ich darüber hinaus auch den am Ende eines Newsletters eingebundenen Abmeldelink anklicken. Weitere Informationen zu meinem Widerrufsrecht und dessen Ausübung sowie zu den Folgen meines Widerrufs finde ich in der Datenschutzerklärung.

So bringen zum Beispiel neben Systemadministratoren und IT-Beauftragten auch Wirtschaftsprüfer, Banken- oder Sicherheitsconsultants die Voraussetzungen für eine Weiterbildung in Digitaler Forensik mit. Im Produktionsumfeld könnten sich für Sicherheitsbeauftragte oder Maschinenbauingenieure im Sicherheitsbereich neue Aufgabenfelder ergeben.

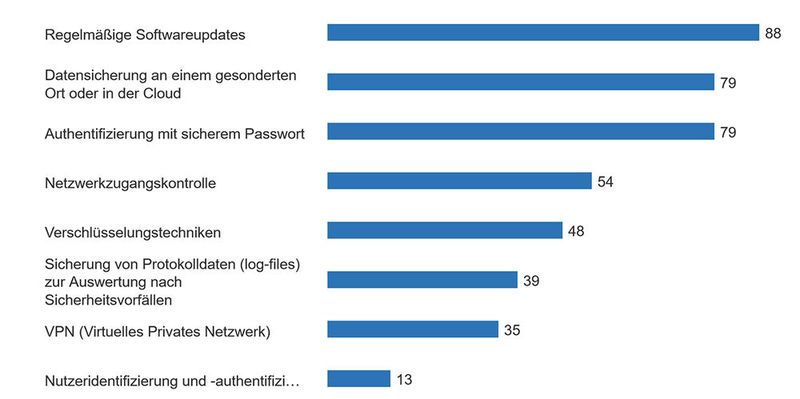

Nutzung von IT-Sucherheitsmaßnahmen in Unternehmen 2019, Angaben in Prozent: Weniger als die Hälfte der Unternehmen nutzte dagegen Verschlüsselungstechniken für Daten, Unterlagen oder E-Mails (48 %) oder setzte bei der Nutzeridentifizierung und -authentifizierung auf biometrische Methoden (13 %). Während IT-Präventionsmaßnahmen das Risiko eines Sicherheitsvorfalles vermindern, setzte jedes fünfte Unternehmen mit mindestens zehn Beschäftigten auf eine Versicherung gegen mögliche Cyber-Attacken und deren Folgen (20 %). In 50 % der Unternehmen werden IT-sicherheitsrelevante Tätigkeiten von externen Anbietern übernommen. 88 % der Unternehmen achten auf die Aktualität ihrer Software inklusive der Betriebssysteme.

Nutzung von IT-Sucherheitsmaßnahmen in Unternehmen 2019, Angaben in Prozent: Weniger als die Hälfte der Unternehmen nutzte dagegen Verschlüsselungstechniken für Daten, Unterlagen oder E-Mails (48 %) oder setzte bei der Nutzeridentifizierung und -authentifizierung auf biometrische Methoden (13 %). Während IT-Präventionsmaßnahmen das Risiko eines Sicherheitsvorfalles vermindern, setzte jedes fünfte Unternehmen mit mindestens zehn Beschäftigten auf eine Versicherung gegen mögliche Cyber-Attacken und deren Folgen (20 %). In 50 % der Unternehmen werden IT-sicherheitsrelevante Tätigkeiten von externen Anbietern übernommen. 88 % der Unternehmen achten auf die Aktualität ihrer Software inklusive der Betriebssysteme. (Bild: Statistisches Bundesamt Destatis 2021)

Ebenso sollte die Nachwuchsförderung nicht vernachlässigt werden, durch Ausbildung im eigenen Betrieb und Förderung junger Talente. Da aufgrund des Fachkräftemangels auch bereits Informatik-Studierende von vielen Unternehmen gesucht werden, können spezialisierte Talentplattformen beim Recruiting und der Einarbeitung von Absolventen unterstützen.

Es ist zudem möglich, gleich mehrere Maßnahmen – die Einführung von Automatisierungslösungen, externe Unterstützung und Internalisierung von Young Professionals – in einem Projekt zu bündeln. Wie das aussehen kann, zeigt ein Fallbeispiel der Talentschmiede Unternehmensberatung AG.

Unternehmen mit Fortbildungen zur IT-Sicherheit 2019, geordnet nach Maßnahmen und Beschäftigungsgrößenklassen, Anteil in Prozent an allen Unternehmen, ohne Unternehmen mit 1 bis 9 Beschäftigte

Unternehmen mit Fortbildungen zur IT-Sicherheit 2019, geordnet nach Maßnahmen und Beschäftigungsgrößenklassen, Anteil in Prozent an allen Unternehmen, ohne Unternehmen mit 1 bis 9 Beschäftigte (Bild: Statistisches Bundesamt Destatis 2021)

In einem längerfristig angelegten Projekt in einem Unternehmen soll ein Information Security Monitoring umgesetzt werden. Dabei sind einzelne IT-Assets sukzessive an ein SIEM Tool anzubinden, die entsprechenden Vorgänge müssen bewertet, Normalzustand sowie Regeln für Abweichungen definiert und immer wieder angepasst werden.

Während die Projektleitung bei erfahrenen Senior Consultants liegt, arbeiten Young Professionals vorwiegend im operativen Bereich. Sie unterstützen etwa beim Fine-Tuning oder bei Überprüfungen, sind dabei aber vollständig im Projekt eingebunden, so dass wirklich ein Lerneffekt gegeben ist. Das IT-Beratungsunternehmen übernimmt bereits im Vorfeld die Schulung und Einarbeitung der Nachwuchskräfte wie auch Coaching und Mentoring während des Projekts.

Somit wird die IT-Abteilung des Unternehmens entlastet. Im Anschluss an das Projekt können die Young Professionals in beiderseitigem Einverständnis zum Unternehmen wechseln. Das heißt, im Ergebnis steht ein effizientes, automatisiertes Information Security Monitoring und das Unternehmen gewinnt im besten Fall auch motivierte und bereits eingearbeitete neue IT-Fachkräfte.

Zusammengefasst: Es braucht eine Kombination von Maßnahmen, um komplexe, oft dezentrale IT-Strukturen zu sichern – und Unternehmen sollten dabei keine Zeit verlieren.

* Der Autor Stefan Rühle ist Gründer und Vorstandsvorsitzender The Digital Workforce Group

eBook

Fachkräftemangel im Rechenzentrum

eBook: Fachkräftemangel im Rechenzentrum

eBook: Fachkräftemangel im Rechenzentrum (Bildquelle: DataCenter-Insider)

Deutschland ist der drittgrößte Rechenzentrumsmarkt weltweit, es mangelt aber an Fachkräften. Die Mehrzahl der RZ-Betreiber findet nicht genügend Personal. In diesem eBook haben wir die Gründe dafür ausgelotet und nach Exit-Strategien gefahndet. Die drei beherrschenden Trends sind: Industrie 4.0 und das Internet der Dinge, Modulare Rechenzentren und Edge Computing sowie Cloud Computing und Datacenter as a Service. Fragt man Insider, so wird zusätzlich und beständig die „Automatisierung“ als großes Thema genannt. Das eBook beinhaltet:

- Neue Trends sorgen für Fachkräftemangel

- Kann Automatisierung Fachkräfte ersetzen?

- Flucht ins Cloud Computing?

- Ausblick: Welche Skills werden künftig im RZ nachgefragt?

(ID:47352526)

:quality(80)/p7i.vogel.de/wcms/cf/2c/cf2cbe43224349b1acfcc0fa433b9236/0129866485v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/9b/bf/9bbf759deadf4ca1d6310f7cbdbff980/0129915890v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/5e/4c/5e4c13561f28c2a8be5070e77a367f8e/0129840321v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/e7/a3/e7a33a9e3bfaf75c312f941bbb0e481d/0129831734v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/8b/9a/8b9a93b0ac356d93f94c81df1d8611b0/0129876476v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/e6/23/e623634ff76870c0132c5882e9343fcf/0129830753v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/67/35/67355068479ac2d13c6bb6fdece65187/0129847506v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/17/10/17102e933b91ef8f145b18483d525b1e/0129827251v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/68/9e/689ea88b04f9e2ea72e75a29a80b9bff/0129796728v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/15/b2/15b2c18473dace486b7bc469cce94cdd/0129748163v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/9d/ea/9deaefad64391e095f64f83ea24fdf71/0129682598v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/ff/3e/ff3e593fc00cc07dabb6cb0e9fe0a4a8/0129416033v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/be/ae/beaefe01a87a8cefddaa3de66838f68b/0129578464v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/e2/26/e226b8c617a42d5490e7a866389dff9b/0129662407v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/67/3d/673df458f785f25b05d17f06a62651d1/0129501448v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/f2/14/f214043747c0e09946ba7628365f3c69/0129468201v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/4f/f3/4ff3f0f86eb10677bbdc6b5b7949f217/0129421148v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/87/c3/87c333dec805d652d7e1ba345c91f228/0129117129v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d1/5e/d15e1fef97d76b047f8f8029360f35a3/0129605177v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/3a/79/3a79f7429e71fe1746694798da007699/0129883714v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/fc/94/fc94436a50c9e5f98a20bdc01386a20d/0129619703v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/b6/b8/b6b861346b607b7ecc0b60dc45c46012/0129449658v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/91/4a/914a0c353fc9a5c09060cce2805438ab/0129671222v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/ef/94/ef94628e883b2986aa16d399c020ec31/0126515110v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/e3/39/e33936922d07b6f3336449348dbef7ab/0129899146v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/5c/fd/5cfdd6da0962296aeed9dc2952e74236/0129821485v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/fc/0f/fc0f87ba59b7ce62e5964e770a04a0ff/0129847442v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/f3/da/f3dacd38e5834ae3f3c9d0a4bc9664d3/0113348475.jpeg)

:quality(80)/p7i.vogel.de/wcms/90/f5/90f56ec6cb3ddbdabca2162fd5477836/0113078524.jpeg)

:quality(80)/p7i.vogel.de/wcms/0f/09/0f097990002b7600075e43c92af4a3fd/0110524571.jpeg)

:quality(80)/p7i.vogel.de/wcms/66/ae/66ae9e32738784b57e2ad8c1a4b0986f/0109756744.jpeg)

:quality(80)/p7i.vogel.de/wcms/e2/52/e252aea919345bd64df6197153857863/0129549169v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ee/3f/ee3f063b82737f0369c09ba7854587b5/0127234708v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/f1/f0/f1f007a4518fa65d3cb0ea5ca465142a/0121300054v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/a8/28/a828f76369267628d833a12c26dd6579/0121131534v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/c2/8a/c28a3e2b1e5a668e85a60ab1513f0505/0114961639.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/64/e4/64e4be0db6ddc/rittal-4c-w.png)

:quality(80)/p7i.vogel.de/wcms/4c/02/4c02956013b43bb694c4b4b9040378c7/95064369.jpeg)

:quality(80)/p7i.vogel.de/wcms/d7/11/d71108a9d346c395beafa961bebc80f7/0128661626v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/08/2e/082e4cce1ebf3b5eb38a9b3991ae6b18/0123653336v2.jpeg)