Anbieter zum Thema

Die IT-Sicherheitsstrategie

Es muss eine IT-Sicherheitsstrategie erstellt und prozessual definiert werden (IT-Sicherheits-Management). Für die IT-Sicherheit ist die Unternehmensleitung verantwortlich, auch dann, wenn die Daten teilweise oder ganz ausgelagert wurden (Outsourcing Rechenzentrum, Cloud).

Der Teil der IT-Sicherheitsstrategie, welcher die Daten betrachtet, muss neben dem Wert und dem Schutzbedarf der Daten auch eine Kategorisierungsmöglichkeit für die Unternehmensdaten definieren. Nicht alle Daten haben für das Unternehmen den gleichen Wert und müssen über lange Zeit aufbewahrt werden. Des Weiteren muss die Art, die Menge und das zukünftige Wachstum der Daten analysiert und in die Strategie einbezogen werden. Hieraus ergeben sich Anforderungen und Eckwerte für das Storagemanagement, das Datensicherungskonzept (Backup) und die erforderlichen Technologien.

Für den Umgang und die Speicherung von großen Datenbeständen stehen heute viele Möglichkeiten und Techniken zur Verfügung. So ist zu überlegen, ob alle Daten gesichert werden müssen, welche Daten aus gesetzlichen Anforderungen aufbewahrt werden müssen und welche Daten welchen Wert für das Unternehmen haben.

Was ist technisch notwendig?

Aus technischer Sicht ist zu prüfen, ob ein Backup-Rechenzentrum erforderlich ist und wie es realisiert wird - physisch, in sicherer Entfernung oder in der cloud?. Von der eingesetzten Backup-Technologie (Full-, Incremental-, Differenzial- oder Level Backup) und den verfügbaren Bandbreiten ist die erforderliche Zeit für ein Backup und auch für eine etwaige erforderliche Wiederherstellung der Daten abhängig.

Ein wichtiger Faktor für die Performance ist die Anzahl der gleichzeitig zugreifenden Clients. Speichervirtualisierung ermöglicht das zentrale Management aller Speicherressourcen. Replikation (gleichzeitiges Vorhalten von identischen, aktiven Datenbeständen) sichert den schnellen Datenzugriff.

Zunehmend werden zwei räumlich getrennte Rechenzentren gekoppelt und bilden so eine Aktiv-Passiv (Backup Rechenzentrum) oder auch eine Aktiv-Aktiv Instanz (synchrone Datenbestände in zwei Rechenzentren) ab. Bei der Off-Site-Replizierung (Replizierung der kompletten Datenbestände in ein externes Rechenzentrum oder in die cloud) spielen Überlegungen zu Recovery Time Objectives (RTO) und Recovery Point Objectives (RPO) eine entscheidende Rolle.

Der Grad an Redundanz

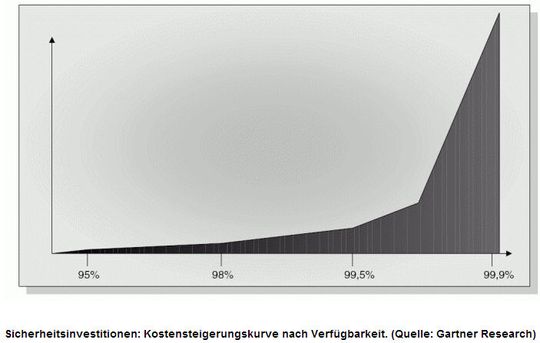

Das bedeutet: Es muss definiert werden, wie lange das Wiederherstellen von verloren gegangenen Daten dauert (RTO) bezihungsweise wie groß der Zeitraum zwischen zwei Datensicherungsläufen sein darf, ohne dass bei einem Systemausfall wertvolle Daten verloren gehen können (RPO). Die Anforderungen an die Verfügbarkeit der Daten und Systeme sollte mit Augenmaß erfolgen und hängt maßgeblich davon ab, was ein Ausfall oder die Nichtverfügbarkeit der Daten je Minute kosten. Dies kann sehr unterschiedlich sein und beinhaltet direkte Schäden als auch Folgekosten oder nicht realisierte Umsätze.

Derzeit steigt die Abhängigkeit der Unternehmen von der IT stetig, was bei der Betrachtung möglicher Ausfallkosten und Gefährdungen berücksichtigt werden muss. Dagegen stehen die Aufwendungen, die zur Verringerung des Ausfallrisikos investiert werden müssten.

(ID:42288417)

:quality(80)/p7i.vogel.de/wcms/e0/14/e01406fc4ba33f77268d7ca4559b7b21/0129483449v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/4a/11/4a11af857ef718775465663ccd48d35c/0129373037v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/06/71/0671b95416950f08aceb796fe5882649/0129344183v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/74/cb/74cb50bc0ca0cfb22f4ca15e828993dc/0129346812v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/2f/10/2f10d51f9c45ef0ec6e3aec543ba42a8/0129386438v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/7c/7e/7c7e2a8d36d8d6324ab2f03042052571/0129070776v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/35/cf/35cf055dc4197d5ea14dedd92cca4489/0129365616v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/4e/1e/4e1e0e248385be4fff4c3fd47a4d547e/0129381901v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/b0/12/b012932ba5620e0474b49487335dc84d/0129309312v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/03/3f/033fc55bcd78402aa0d29578ed08858a/0129369774v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/f8/2f/f82f4f38e4c5dc9e6fff85e539341ff1/0129455026v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/79/c5/79c5cb8545ed8769f643490ecee932a1/0129176937v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/c2/7e/c27e5af026ae01b18c768fc104eb6d13/0129183722v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/74/27/74271263c70cfb918d80070c01ff4766/0129130135v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/67/3d/673df458f785f25b05d17f06a62651d1/0129501448v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/f2/14/f214043747c0e09946ba7628365f3c69/0129468201v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/4f/f3/4ff3f0f86eb10677bbdc6b5b7949f217/0129421148v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/3f/dd/3fddccbdfc496ebd8e99ae0733c12b0e/0129301724v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/bb/c3/bbc39c16eb8a1435fa7a974dbea2c2a0/0129384459v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/6d/70/6d70da34e3cfbb2e34505cbd2a492e3d/0129051553v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/54/87/54871fcc908d2e3be0b2f0394bfbf6d1/0129115949v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/5c/11/5c11f1045ad338000113a97d33f44a03/0129446649v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/5e/3a/5e3aa97948121116a29abb56ba42a2d7/0129406763v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/da/ee/daeee14a1cdb5c1372c446d20f8a7f25/0129370055v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/29/03/29030dfb8779101003bec1d1113a64ed/0129159658v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/70/c2/70c210d78553c097f88a093fcdbc0b52/0129096430v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/40/ca/40ca0f125c72b195fd4d727191e28871/0129483912v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/24/44/244465a0c0fa4112825d9945eb09e4e5/0129456929v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/98/e7/98e7c78f6f5df20cbf00350083707aaa/0129306799v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/19/9a/199a2d2f04027101e40223440578aacc/0129287868v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/f3/da/f3dacd38e5834ae3f3c9d0a4bc9664d3/0113348475.jpeg)

:quality(80)/p7i.vogel.de/wcms/90/f5/90f56ec6cb3ddbdabca2162fd5477836/0113078524.jpeg)

:quality(80)/p7i.vogel.de/wcms/0f/09/0f097990002b7600075e43c92af4a3fd/0110524571.jpeg)

:quality(80)/p7i.vogel.de/wcms/66/ae/66ae9e32738784b57e2ad8c1a4b0986f/0109756744.jpeg)

:quality(80)/p7i.vogel.de/wcms/ee/3f/ee3f063b82737f0369c09ba7854587b5/0127234708v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/f1/f0/f1f007a4518fa65d3cb0ea5ca465142a/0121300054v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/a8/28/a828f76369267628d833a12c26dd6579/0121131534v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/c2/8a/c28a3e2b1e5a668e85a60ab1513f0505/0114961639.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/60/de/60ded37a20a00/logo-vertiv.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/66/c3/66c33d1f71ef2/daxten-logo-600-x-600.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/69/8c/698c4ebef13d1/stackit-logo-horizontal-primary-pos-navy-rgb.png)

:quality(80)/p7i.vogel.de/wcms/e9/05/e905823aefa72d56b4bc464000a54aa7/0124650111v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/bb/61/bb612b10c0040497431fe3ddd4373ecb/0128894300v1.jpeg)