Anbieter zum Thema

Mikrosegmentierte SDDCs auf NSX-Basis mit NSX-basierter Workload-Isolierung

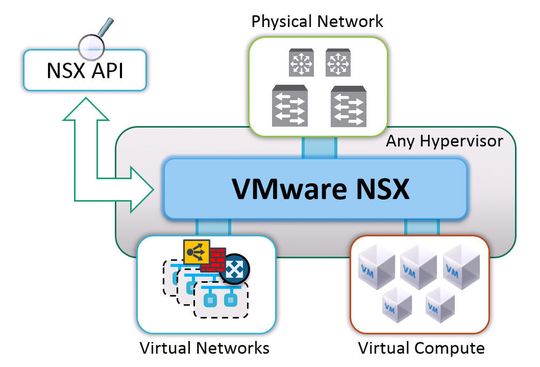

Mit der NSX-Plattform möchte VMware eine Software entwickelt haben, welche erweiterte Automatisierung der Netzwerkkontrolle (siehe hierzu: „Open-Source-Tools für mehr Automatisierung im Rechenzentrum“) und robuste Sicherheits-Features miteinander verbindet ohne die Leistung aufs Spiel zu setzen.

:quality(80)/images.vogel.de/vogelonline/bdb/764200/764216/original.jpg)

Ein Vergleich der vier gängigsten offenen Automatsierungs-Tools für Datacenter

Open-Source-Tools für mehr Automatisierung im Rechenzentrum

Die NSX-Plattform von VMware kann zum Schutz kritischer Workloads auf dreierlei Weisen beitragen:

- durch die Isolation von Workloads,

- die Segmentierung des Datacenter und

- den Einsatz erweiterter Dienste zur Verkettung von Datenflüssen (chaining) und

- Datenstromlenkung (traffic steering) mit Möglichkeiten der Einbindung spezialisierter Lösungen von Drittanbietern wie Symantec, Trenmicro, Rapid1 und Palo Alto.

VMware NSX implementiert automatische Provisionierung mit Netzwerkisolierung und Mikrosegmentierung auf der Ebene des Hypervisors ohne die Notwendigkeit, zusätzliche Hardwareboxen hinzuzuschalten. Jeder zusätzliche Host erweitert die Fähigkeiten der Datenverarbeitung durch die NSX-Plattform um derzeit jeweils bis zu 20 Gigabit pro Sekunde.

Mikrosegmentierung gewährleistet nicht nur die Isolierung des virtualisierten Netzwerkes von den verwendeten Netzwerkressourcen, sondern erzwingt auch automatisch die Durchsetzung der festgelegten Schutzregeln für die betreffenden Workloads. Jedes isolierte Netzwerk kann aus Workloads bestehen, die auf Ressourcen kreuz und quer durch das gesamte Datencenter verteilt zugreifen.

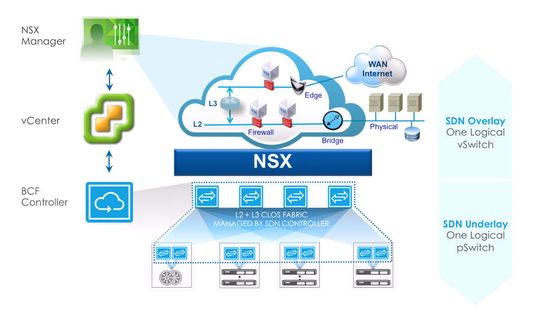

Zudem dürfen sich VMs im Falle von NSX-basierten SDDCs sowohl auf demselben als auch auf einem beliebigen anderen Hypervisor befinden. Ein praktisches Beispiel: Die Isolierung zwischen verschiedenen virtuellen Netzwerken erlaubt die Nutzung von IP-Adressen, die sich gegenseitig überlappen. Auf diese Weise ist es in NSX möglich, Entwicklungs-, Test- und Produktionsumgebungen umzusetzen, die beispielsweise jeweils mit verschiedenen Applikationsversionen laufen, aber gemeinsame IPs teilen und alle dennoch gleichzeitig auf einer und derselben darunterliegenden physikalischen Hardware ablaufen.

Die Mikrosegmentierung hat zwar Gemeinsamkeiten mit der Isolierung, kann aber zusätzlich auch auf ein virtuelles Multi-Tier-Netzwerk angewendet werden. Die Mikrosegmentierung ist, genau wie die Isolierung, eines der Top-Features von VMwares virtualisierter NSX-Netzwerkplattform. Ein virtuelles Netzwerk kann auch eine Multi-Tier-Netzwerkumgebung, wie sie in einem SDDC üblich ist, unterstützen. Hierbei kommen zum Beispiel mehrere L2-Segmente mit L3-Segmentierung oder eine Mikrosegmentierung auf einem einzelnen L2-Segment unter Nutzung einer verteilten Firewall mit Workload-spezifischen Sicherheitsrichtlinien zum Einsatz.

Die „Zero-Trust“-Sicherheitsstrategie: Zugriffsidentität als der neue Perimeter

Ein VPN-Zugang zum Inneren eines Datacenter erfüllt bei Weitem nicht mehr die aktuellen Anforderungen der IT, zumal sich die gebotenen Dienste immer Öfter über die Grenzen eines einzelnen Datencenters hinaus ausstrecken. Mit wachsender Komplexität der Dienste und explodierender Anzahl von Endgeräten in Benutzung durch eine zunehmend mobile Belegschaft sind viele Unternehmen zu der Erkenntnis gelangt, dass der neue Perimeter rund um eine Benutzeridentität - und nicht um ein einzelnes Rechenzentrum herum - entstehen muss. Föderierte Identitäten mit Multi-Faktor-Authentifizierung wird zur Pflicht. Lösungen von Anbietern von Authentifizierungslösungen wie CA Technologies oder SafeNet/Gemalto können Abhilfe schaffen.

Bei der praktischen Umsetzung der Mikrosegmentierung gilt es, zu ermitteln, welche Ressourcen und Dienste innerhalb wie auch außerhalb eines einzelnen Datencenters einen besonderen Schutz benötigen und wer unter welchen Bedingungen auf diese Ressourcen zugreifen können soll. Viele Unternehmen müssen zudem noch ganz bestimmte gesetzliche Auflagen erfüllen.

Insgesamt gilt es, bei der Implementierung drei Problemfelder zu adressieren:

- die Provisionierung von Workloads muss samt der fehlerfreien Konfiguration der zugehörigen Netzwerkressourcen in Software zuverlässig automatisiert werden;

- das SDDC muss sich mit Hardware-Firewalls und Intrusion-Detection-Systemen im Perimeter nahtlos integrieren lassen (diese Voraussetzung erfüllen unter anderem VM-Series Firewalls von Palo Alto Networks mit dem Management-System Palo Alto Networks Panorama);

- die resultierende Mikrosegmentierung muss eine lückenlose Isolierung der Workloads gewährleisten und Benutzeridentitäten als den neuen, softwaredefinierten Perimeter handhaben.

*Das Autoren-Duo

Filipe Pereira Martins und Anna Kobylinska arbeiten für die Soft1T S.a r.l. Beratungsgesellschaft mbH, McKinley Denali Inc. (USA).

(ID:43804679)

:quality(80)/p7i.vogel.de/wcms/50/dd/50dd3b34f7b0225abc3ee94da6c93031/0129530493v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/1a/ba/1aba22332932c34e5a76094302dfaf82/0129450920v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/8c/21/8c21b1401a42efba38ae38b98090007f/0129402963v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/e0/14/e01406fc4ba33f77268d7ca4559b7b21/0129483449v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/9c/06/9c065daca35fc3dfc693bfd86a8a5821/0129585612v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/8e/c7/8ec7d9771f19ddca4b88d789a5fdc919/0129532677v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/2f/10/2f10d51f9c45ef0ec6e3aec543ba42a8/0129386438v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/0c/ff/0cff7b9801dfe3fc6ec50eef8983a685/0129411263v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/4e/1e/4e1e0e248385be4fff4c3fd47a4d547e/0129381901v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/b0/12/b012932ba5620e0474b49487335dc84d/0129309312v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/03/3f/033fc55bcd78402aa0d29578ed08858a/0129369774v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/be/ae/beaefe01a87a8cefddaa3de66838f68b/0129578464v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/f8/2f/f82f4f38e4c5dc9e6fff85e539341ff1/0129455026v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/79/c5/79c5cb8545ed8769f643490ecee932a1/0129176937v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/c2/7e/c27e5af026ae01b18c768fc104eb6d13/0129183722v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/67/3d/673df458f785f25b05d17f06a62651d1/0129501448v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/f2/14/f214043747c0e09946ba7628365f3c69/0129468201v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/4f/f3/4ff3f0f86eb10677bbdc6b5b7949f217/0129421148v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/3f/dd/3fddccbdfc496ebd8e99ae0733c12b0e/0129301724v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/bb/c3/bbc39c16eb8a1435fa7a974dbea2c2a0/0129384459v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/6d/70/6d70da34e3cfbb2e34505cbd2a492e3d/0129051553v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/5c/11/5c11f1045ad338000113a97d33f44a03/0129446649v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/5e/3a/5e3aa97948121116a29abb56ba42a2d7/0129406763v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/da/ee/daeee14a1cdb5c1372c446d20f8a7f25/0129370055v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/29/03/29030dfb8779101003bec1d1113a64ed/0129159658v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/70/c2/70c210d78553c097f88a093fcdbc0b52/0129096430v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/bc/77/bc77907d41991622264d7d305e939d40/0129539352v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/06/1d/061df04d53accd51897e7b43fba6433e/0129527524v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/40/ca/40ca0f125c72b195fd4d727191e28871/0129483912v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/24/44/244465a0c0fa4112825d9945eb09e4e5/0129456929v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/f3/da/f3dacd38e5834ae3f3c9d0a4bc9664d3/0113348475.jpeg)

:quality(80)/p7i.vogel.de/wcms/90/f5/90f56ec6cb3ddbdabca2162fd5477836/0113078524.jpeg)

:quality(80)/p7i.vogel.de/wcms/0f/09/0f097990002b7600075e43c92af4a3fd/0110524571.jpeg)

:quality(80)/p7i.vogel.de/wcms/66/ae/66ae9e32738784b57e2ad8c1a4b0986f/0109756744.jpeg)

:quality(80)/p7i.vogel.de/wcms/ee/3f/ee3f063b82737f0369c09ba7854587b5/0127234708v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/f1/f0/f1f007a4518fa65d3cb0ea5ca465142a/0121300054v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/a8/28/a828f76369267628d833a12c26dd6579/0121131534v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/c2/8a/c28a3e2b1e5a668e85a60ab1513f0505/0114961639.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/5f/74/5f7479b1443af/panduit-logo2015-bp-below-aligned-tm.jpg)

:fill(fff,0)/p7i.vogel.de/companies/64/e4/64e4be0db6ddc/rittal-4c-w.png)

:fill(fff,0)/p7i.vogel.de/companies/65/65/6565ddb7b8418/dcg-wort-bild-marke-dark-rgb.jpeg)

:quality(80)/p7i.vogel.de/wcms/d3/d9/d3d9b6679b8419c90fbabe44d0843dff/0123736032v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/fc/25/fc2559bf2bf6e27fd6337e354892c4cf/0125255516v1.jpeg)