Anbieter zum Thema

Ran, an die Wurzel des Problems!

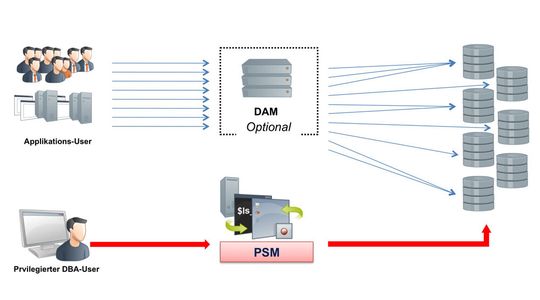

Die Lösung sollte es ermöglichen, jede Art von privilegiertem Zugriff auf beliebige Zielsysteme zentral zu berechtigen, jederzeit zu kontrollieren und revisionssicher zu auditieren, um eine durchgängige Verwaltung und Überwachung privilegierter Accounts und Aktivitäten sicherzustellen.

Eine PIM-Lösung muss auf jeden Fall eine geschützte Verwahrung und Policy-basierte, automatische Änderung von administrativen Passwörtern bieten, das heißt, die Lösung sollte eine statische und dynamische Passwortspeicherung unterstützen.

Die Automatisierung ist notwendig

Bei der Implementierung einer solchen Lösung hat sich eine schrittweise Vorgehensweise bewährt. Zunächst sind die Passwörter zentral gespeichert und alle Zugriffe auf diese Passwörter zu kontrollieren und protokollieren.

Genutzt werden sollten dabei Features wie Verification (Überprüfung der Gültigkeit der Passwörter auf dem Zielsystem) und Reconciliation (kontrolliertes Zurücksetzen von Passwörtern im Falle einer erkannten Abweichung), Dual Control (Steuerung von Passwortzugriffen über ein Vier-Augen-Prinzip) oder Password Expiration Alert (Versenden einer Warnmeldung für Passwörter, für die gemäß der Passwort-Richtlinie eine Änderung ansteht).

Anschließend sollte eine schrittweise Aktivierung der automatischen Anwendung vorher festgelegter Passwort-Policies unter Nutzung von Features wie One-Time Password (zeitnahe erneute Änderung des entnommenen Passworts) oder Exclusive Password (Unterbindung der gleichzeitigen Nutzung desselben Passworts durch mehr als eine Person) erfolgen.

(ID:39974320)

:quality(80)/p7i.vogel.de/wcms/2c/0b/2c0bf1554a667c1e6ebe72d8cf5de318/0129023435v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/7e/82/7e82b40a8af905b10f8280a3ab2d2af8/0129028395v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/0c/9b/0c9b3a59a2dfb472b62819fc3852b646/0129091477v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/bc/fd/bcfd9fc11608668b553c80b448ad228a/0128622890v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/97/43/97431d32619b1d50c9dcc4d30565294d/0129126406v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/01/e4/01e46d70bd163fc46157a9407ab5206b/0129100911v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/6d/69/6d69e6596d5440b5ba7fd85cef0a7115/0129100796v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/60/c4/60c446f716e0f29c55577286f99a6a29/0129282372v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/24/1a/241abe11ef2123689dbc2f662b36a27b/0129111319v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/ea/f7/eaf76127817331fbcc2cb511b9d388d3/0129096918v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d3/ec/d3ec1c624624f601f99e6c7cc44c3518/0129204330v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/79/c5/79c5cb8545ed8769f643490ecee932a1/0129176937v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/c2/7e/c27e5af026ae01b18c768fc104eb6d13/0129183722v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/74/27/74271263c70cfb918d80070c01ff4766/0129130135v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/e6/4d/e64d5d57da98b5250140953efc5ef6a8/0129134612v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/30/24/3024f92f54e935b052925a14c678ec52/0129142844v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/6d/70/6d70da34e3cfbb2e34505cbd2a492e3d/0129051553v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/1d/6d/1d6d32845786e3f2f391e79b2fbcda22/0129021891v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/c5/55/c55510d60e45cf74f1d55d4ed3146115/0129028080v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/54/87/54871fcc908d2e3be0b2f0394bfbf6d1/0129115949v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/55/08/5508fbb080a2637959915e0fd5bdd512/0129044131v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/17/f7/17f7b94674a7e16c4b59f57b58d87782/0128989258v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/bb/61/bb612b10c0040497431fe3ddd4373ecb/0128894300v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/9c/53/9c53a7ad3c500e614f94151ba7963dae/0128405199v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/44/60/44601c8907a240b5075a21f6983f18b2/0128307616v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/bc/7b/bc7b32c6de0c0a4a76694b630499bf56/0128129676v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/19/9a/199a2d2f04027101e40223440578aacc/0129287868v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/f7/9a/f79a661bd04dee4897a0da5ee5baddbd/0126557542v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/0a/d5/0ad5a172a9a58ed0bcdd1666374a4f98/0129236129v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/1c/97/1c9700bc3e5a943e2ce4ae42b14bf321/0129175891v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/f3/da/f3dacd38e5834ae3f3c9d0a4bc9664d3/0113348475.jpeg)

:quality(80)/p7i.vogel.de/wcms/90/f5/90f56ec6cb3ddbdabca2162fd5477836/0113078524.jpeg)

:quality(80)/p7i.vogel.de/wcms/0f/09/0f097990002b7600075e43c92af4a3fd/0110524571.jpeg)

:quality(80)/p7i.vogel.de/wcms/66/ae/66ae9e32738784b57e2ad8c1a4b0986f/0109756744.jpeg)

:quality(80)/p7i.vogel.de/wcms/38/8e/388e4dbb6ebe27e60b55283b8c21fda2/0129173166v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ee/3f/ee3f063b82737f0369c09ba7854587b5/0127234708v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/f1/f0/f1f007a4518fa65d3cb0ea5ca465142a/0121300054v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/a8/28/a828f76369267628d833a12c26dd6579/0121131534v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/c2/8a/c28a3e2b1e5a668e85a60ab1513f0505/0114961639.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/64/e4/64e4be0db6ddc/rittal-4c-w.png)

:fill(fff,0)/p7i.vogel.de/companies/69/80/6980abd185a82/logo-se-green-rgb-screen--2-.png)

:fill(fff,0)/p7i.vogel.de/companies/66/c3/66c33d1f71ef2/daxten-logo-600-x-600.jpeg)

:quality(80)/p7i.vogel.de/wcms/fe/3e/fe3ec25dd2a4e5dd0d634453a6662a6e/0124274911v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/0f/42/0f42aef9c5595a737591b000ddf06c6b/0127286930v1.jpeg)